Obecnie prawie każda usługa zabezpieczona jest przy pomocy nazwy użytkownika (loginu) i hasła. Zapewniają one dostęp do danego systemu i świadczą o uprawnieniach do jego użytkowania. Od siły hasła zależne jest zatem bezpieczeństwo danych jakie są przechowywane w określonym systemie lub usłudze, a jego nadmierna prostota umożliwia osobom nieupoważnionym (np. hakerom) działanie na szkodę użytkownika. W poniższym artykule przedstawiona została problematyka generowania bezpiecznego hasła oraz próba odpowiedzi na pytania: „jakie czynniki wpływają na siłę hasła i w jaki sposób zarządzać hasłami”.

Siła i wiek hasła

Definicja siły hasła opiera się na mierze nieuporządkowania, czyli innymi słowy stopniu jego skomplikowania. Stanowi ona miarę efektywności klucza np. przeciw siłowym atakom hakerskim i szacuje jak dużą liczbę prób musiałby on wykonać, by nie posiadając bezpośredniego dostępu do konta, wprowadzić go poprawnie i uzyskać dostęp do określonych danych. Wśród haseł o najniższej sile należy wymienić np.: „123456”, „admin” czy „zaq12wsx.” Hakerzy bardzo dobrze radzą sobie w rozpoznawaniu wzorów, dlatego dużą siłę zabezpieczenia zagwarantuje nam utworzenie kombinacji losowych takich jak np.: „87B$gIa1}2sLe0 &”. Częstym błędem popełnianym przez użytkowników podczas konstruowania klucza dostępu jest tworzenie haseł możliwie łatwych do zapamiętania, a to przekłada się na obniżenie jego złożoności i siły.

Chcąc utrzymać skuteczność zabezpieczeń, zaleca się cykliczną zmianę klucza dostępu, bowiem im dłużej hasło pozostaje w niezmienionej formie, tym większe jest prawdopodobieństwo, że zostanie ono złamane lub wydłużeniu ulegnie czas, w którym skradziony klucz zachowa swoją ważność. Częstotliwość rotacji zależna jest od znaczenia hasła dla bezpieczeństwa systemu – np. dla standardowego użytkownika może być ona mniejsza niż dla administratora. W przypadku kont zapewniających dostęp do najbardziej wrażliwych danych zaleca się zmianę hasła po każdym jego wykorzystaniu. Procedura ta określana jest mianem haseł jednorazowych i stosowana jest m.in. w bankowości elektronicznej – w celu autoryzacji dokonywanych transakcji należy wprowadzać kody, które otrzymujemy w postaci listy zdrapek lub SMS-ów dostarczanych na numer telefonu właściciela konta. W przypadku wielu systemów i aplikacji wiek hasła może być często wymuszany okresowo zgodnie z zaleceniami i polityką bezpieczeństwa danego serwisu lub systemu.

Na co zwrócić uwagę podczas tworzenia silnego hasła?

Poniżej wyszczególniono kilka aspektów, na które warto zwrócić uwagę w podczas tworzenia hasła zabezpieczającego dostęp do danego systemu:

-

Anonimowość – nie stosuj danych personalnych takich jak np. wyrazy powiązane ze swoimi imionami, imionami członków rodziny lub posiadanych zwierząt. Niewskazane są również liczby nawiązujące do adresu zamieszkania, numerów telefonów, numerów rejestracyjnych oraz dat urodzin. Silne hasło nie powinno również zawierać ciągów znaków występujących obok siebie na klawiaturze, nawet jeśli zawierają znaki specjalne. Kombinacje takie, jak np. „QWERTY” czy „awq!@wsx”, z uwagi na łatwość przyswojenia, są bardzo popularne wśród użytkowników i jednocześnie bardzo łatwo do rozszyfrowania.

-

Złożoność – nie podawaj prawdziwych słów, które odnaleźć można w dowolnym słowniku – powszechną metodą stosowaną przez włamywaczy jest wykorzystanie programów testujących kombinacje wyrazów słownikowych z liczbami, aż do uzyskania prawidłowego wyniku. W wyniku włamań na popularne strony internetowe ujawnione zostają klucze zabezpieczeń użytkowników, które trafiają na sortowane według popularności tzw. listy haseł wykorzystywane podczas kolejnych ataków. Metoda prostego podstawiania, w której dokonuje się zamiany liter na inne znaki specjalne, na przykład: „kluczzabezpieczeń” na „k1uc2z@b3zp13c2en”, choć bezpieczniejsza, również podlega sprawdzeniu przez programy deszyfrujące. Podczas tworzenia hasła warto celowo popełniać błędy ortograficzne lub pomijać określone litery w celu jego skomplikowania. Przykładowa modyfikacja słowa „samochód” na „$@M0hud” znacząco podnosi poprzeczkę hakerom i pozbawia ich możliwości złamania zabezpieczenia przy pomocy metody słownikowej.

-

Odrębność / unikalność – nie stosuj jednakowych haseł w wielu różnych systemach. Włamanie do jednego z nich znacznie obniża bezpieczeństwo pozostałych usług współdzielących określone hasło. Nawet jeśli zamieszczone w innych serwisach dane nie mają dla Ciebie dużej wartości, dostęp do takiego systemu pozwala cyberprzestępcy maskować własną tożsamości i podszywać się pod inną osobę. Hasło użytkownika nie powinno także stanowić powtórzenia identyfikatora użytkownika (loginu).

-

Niejawność – nigdy nie udostępniaj hasła dostępowego osobom trzecim, ponieważ powoduje to wzrost ryzyka nieautoryzowanego dostępu do danego systemu (nigdy nie masz pewności czy hasło nie zostanie przez przypadek udostępnione kolejnym osobom). Nigdy nie zapisuj haseł na komputerze w miejscu innym niż przeznaczony do tego program oraz nie wyrażaj zgody na ich zapamiętywanie przez przeglądarki internetowe. Nie notuj ich na kartkach, a tym bardziej nie umieszczaj ich w pobliżu komputera. Pamiętaj również, aby nie udostępniać ich poprzez niezabezpieczone kanały komunikacyjne np. komunikatory internetowe, e-maile, itp.

-

Zróżnicowanie – stosuj kombinację dużych i małych liter alfabetu greckiego wraz z cyframi (0-9) oraz znaki specjalne. Hasła krótsze zyskują sens tylko w przypadku wykorzystania pełnego zakresu symboli. Jeśli stworzymy 8-znakowy klucz złożony wyłącznie z liter, bez różnicowania ich wielkości, otrzymamy ok. 100 miliardów kombinacji koniecznych do sprawdzenia przez cyberprzestępców. Wykorzystanie w haśle znaków ze wszystkich wymienionych wyżej kategorii powoduje wzrost tej liczby do rzędu biliardów, zatem daje zdecydowanie wyższy poziom bezpieczeństwa.

-

Długość – zalecane jest, aby kod zabezpieczający składał się z minimum 8 symboli, przy czym kwestią dyskusyjną jest to jaka liczba znaków zapewni odpowiedni poziom bezpieczeństwa hasła. Jedną z technik ataku hakerskiego jest tak zwany „brute force” polegający na testowaniu kolejnych kombinacji znaków i choć jest to technika czasochłonna, jest ona skuteczna. Wraz ze wzrostem długości hasła, maleje prawdopodobieństwo jego rozszyfrowania, a każdy dodatkowy znak wydłuża czas potrzebny na złamanie hasła tą techniką około 100 krotnie.

Dodatkowe zabezpieczenia

Popularną techniką mającą na celu wzmocnienie ochrony posiadanego konta jest dwuetapowy proces uwierzytelniania, oparty na dwóch elementach – haśle oraz urządzeniu, w którego posiadaniu jest użytkownik. Przeważnie do poświadczenia tożsamości wykorzystuje się SMS-y, tokeny lub aplikacje uwierzytelniające takie jak Google czy Microsoft Authenticator. Przekłada się to na konieczność wprowadzenia kilkucyfrowego kodu do formularza lub zatwierdzenia żądania w formie „push”, poprzez jednorazowe dotknięcie palcem. W sytuacji, gdy haker posiada możliwość zdalnego wykradzenia hasła, mało prawdopodobnym jest fakt, że będzie w on stanie jednocześnie zdobyć urządzenie fizyczne danej osoby.

Zarządzanie hasłami

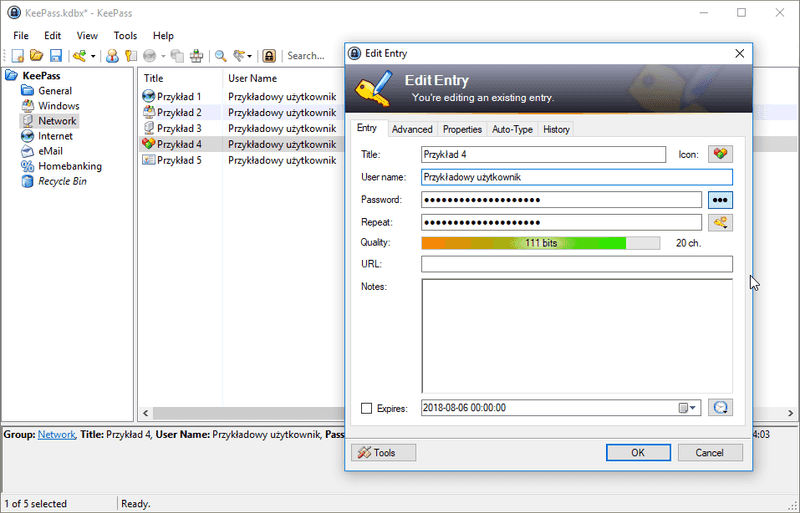

Czy stosując się do wszystkich powyższych zaleceń podczas ustalania klucza możemy uzyskać bardzo bezpieczne hasło, które będzie równocześnie możliwie proste do zapamiętania? Niestety nie – im jest ono bardziej przystępne dla użytkownika, tym łatwiej będzie je złamać przy użyciu komputera i specjalistycznych aplikacji. Niektórzy użytkownicy posiadają dużą liczbę kont, a każde z nich wiąże się z koniecznością zapamiętania oddzielnych zabezpieczeń. Zalecanym rozwiązaniem jest wówczas stosowanie narzędzia przeznaczonego do generowania, przechowywania i zarządzania hasłami statycznymi. Właściciel takiego narzędzia posiada zabezpieczony hasłem dostęp do bazy pozostałych kluczy (przechowywanych w zaszyfrowanej postaci), które pozwalają mu na uwierzytelnianie w innych systemach, a zapamiętania wymaga wówczas tylko jedno hasło o dostatecznej sile. Menedżery haseł (np. KeePass) umożliwiają generowanie całkowicie losowych kluczy dla zadanych przez użytkownika kryteriów, zatem jeśli dany system nie zezwala na stosowanie znaków specjalnych, w dalszym ciągu jest on w stanie uzyskać kombinację gwarantującą mu wystarczające zabezpieczenie. Narzędzie to jest przydatne również z uwagi na możliwość automatyzacji rotacji haseł.

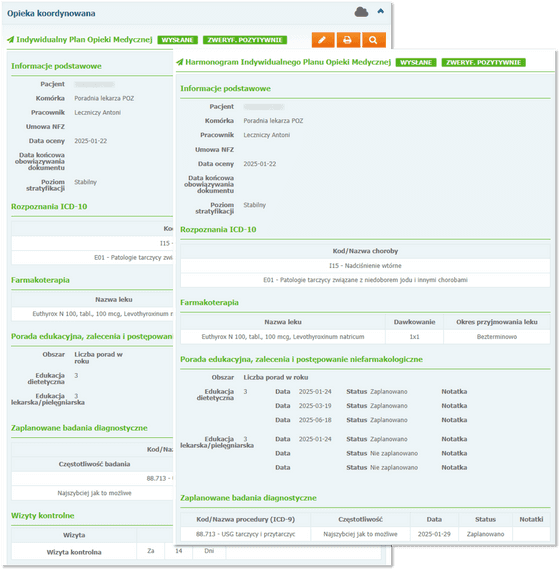

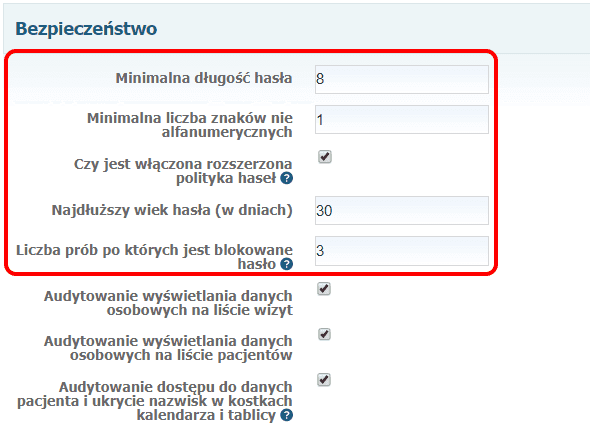

Polityka haseł w Mediporcie

System Mediporta pozwala na konfigurację parametrów hasła takich jak: wiek, minimalna długość, wymagana liczba znaków niealfanumerycznych czy liczba prób logowania (zakończonych niepowodzeniem), po których jest ono blokowane, w oparciu o wewnętrzną politykę bezpieczeństwa placówki czy gabinetu lekarskiego.

Zgodnie z Rekomendacją Centrum e-Zdrowia (CeZ) w zakresie bezpieczeństwa oraz rozwiązań technologicznych stosowanych podczas przetwarzania dokumentacji medycznej w postaci elektronicznej, zmiana klucza dostępu powinna następować nie rzadziej, niż co 30 dni. Poszczególne ustawienia hasła są konfigurowane podczas procesu wdrażania systemu, a w dalszym okresie mogą być one modyfikowane przez użytkowników posiadających odpowiednie uprawnienia. Podkreślić należy również fakt, iż system Mediporta automatycznie blokuje konta użytkowników, na które nie nastąpiło logowanie przez okres 6 miesięcy.

Podsumowanie

Na bezpieczeństwo hasła składa się jego złożoność, siła oraz wiek. Im bardziej jest ono skomplikowane, tym trudniej będzie je odszyfrować osobie trzeciej. Złożony klucz dostępu nie wymaga tak częstej zmiany, jak w przypadku klucza o niskim poziomie nieuporządkowania – można zatem przyjąć, że wraz ze wzrostem siły hasła wydłuża się jego dopuszczalny wiek. Nie należy jednak zakładać, że raz ustalony klucz, nawet o bardzo dużej sile, będzie nie do złamania.